逆向提取安卓的apk包里面的资源。

点击阅读逆向实验室 - 处理Cocos Creater打包的Apk

逆向提取安卓的apk包里面的资源。

本期主要处理cocos creater发布的apk包, 默认使用xxtea算法进行加密/解密.

VSCode安装 Hex Editor 插件.

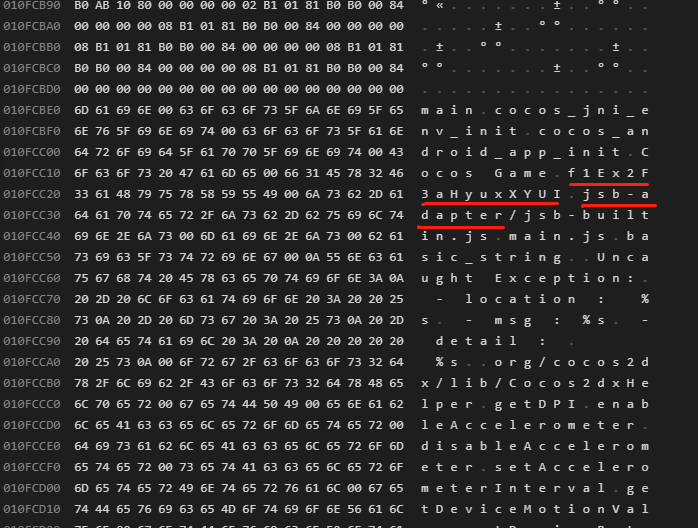

打开文件 libcocos2djs.so , 搜索关键字 jsb-adapter

获取到加密的密钥 f1Ex2F3aHyuxXYUI, 使用密钥和xxtea算法进行解密即可.

成功解密js文件。

下一步尝试解密资源文件(e.g. *.png, *.mp3)。然后失败了,大概率是加密的密钥和jsc文件不相同。

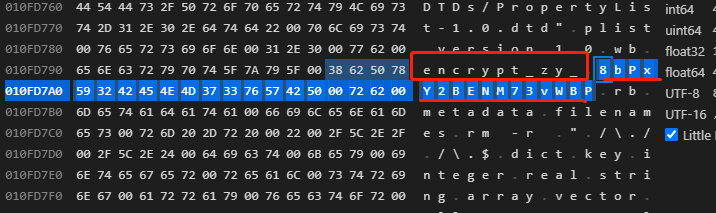

打开资源文件查看,发现加密方式和jsc明显不同,都有一个未加密混淆的前缀字符串 encrypt_zy_。同理,通过 libcocos2djs.so 获取到资源文件的加密密钥 8bPxY2BENM73vWBP,

使用xxtea解密。

本作品采用 知识共享署名-非商业性使用-相同方式共享 4.0 国际许可协议 进行许可。欢迎转载、使用、重新发布,但务必保留文章署名 TinyZ Zzh (包含链接: https://tinyzzh.github.io ),不得用于商业目的,基于本文修改后的作品务必以相同的许可发布。 如有任何疑问,请 与我联系 (tinyzzh815@gmail.com) 。

评论